Một số máy chủ Counter-Strike 1.6 khai thác lỗ hổng zero-day để cài đặt malware trên máy tính của người chơi

Các nhà nghiên cứu bảo mật vừa phát hiện ra một mạng lưới máy chủ độc hại nhắm đến những người chơi Counter-Strike 1.6 multiplayer. Những máy chủ này khai thác lỗ hổng thực thi mã từ xa (RCE) trong các client CS1.6 khi chơi nhằm phát tán malware mới, có tên là Belonard.

- Valve: Windows 7 vẫn là nền tảng ưa thích nhất của game thủ bất chấp sức ép ngày càng lớn từ Windows 10

- Hoá ra không cần đến máy chơi game, chúng ta có thể thưởng thức GTA, Doom, Counter Strike ngay trên máy tính cầm tay

- Tin đồn: Valve để mắt tới Dota Auto Chess, dự định biến custom map này thành game hoàn chỉnh trên Steam

- McAfee cảnh báo 2019 sẽ là năm "malware ở khắp mọi nơi"

Các nhà nghiên cứu bảo mật tại công ty antivirus Dr.Web đến từ Nga xác nhận với ZDNet hồi thứ Hai rằng các máy chủ này đã ngừng hoạt động. Họ cũng tiết lộ thêm rằng các máy chủ này lôi kéo người chơi bằng lợi thế mức ping thấp. Điều này cũng khiến chúng dễ dàng thực hiện hành vi của mình.

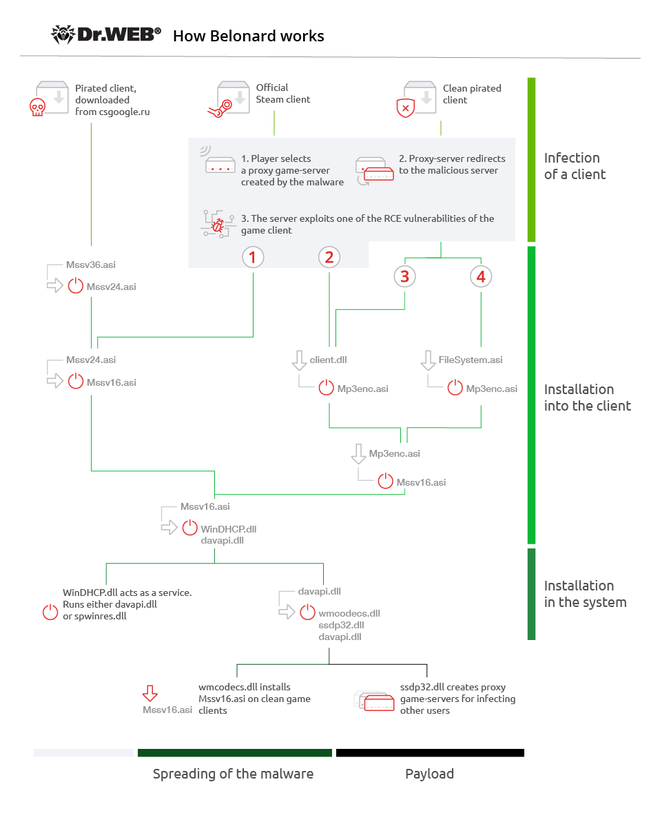

Khi những người chơi CS1.6 kết nối đến proxy của những máy chủ này, chúng sẽ sử dụng một trong bốn lỗ hổng RCE (2 trong game CS1.6 chính thức và 2 trong phiên bản lậu) để thực thi mã và cài malware Belonard vào PC của họ.

Những máy tính bị nhiễm Belonard đều được thêm vào một hệ thống có cấu trúc hoạt động tương tự như botnet.

Theo nhà nghiên cứu bảo mật Ivan Korolev tại Dr.Web, người đứng sau hệ thống botnet sẽ sử dụng malware Belonard để sửa đổi hệ thống client của CS1.6 của người chơi và hiển thị quảng cáo bên trong game.

"Khi người chơi bắt đầu game, nickname của họ sẽ bị thanh đổi thành địa chỉ của trang web tải client game bị nhiễm malware sẵn, trong khi đó, menu của game cũng sẽ hiện một liên kết dẫn đến cộng đồng VKontakte CS 1.6 với hơn 11.500 tham gia".

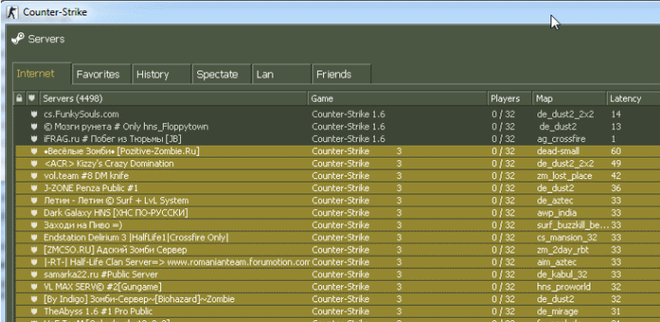

Danh sách các proxy máy chủ của Belonard

Nhưng trên hết, trojan lại được sử dụng chủ yếu để quảng bá các máy chủ CS1.6 multiplayer hợp pháp bằng cách thêm vào đó danh sách các máy chủ đang hoạt động của người chơi. Và đây là cách kiếm tiền của "ai đó đã phát triển Belonard".

Để chắc rằng hệ thống botnet Belonard phát triển và duy trì hoạt động, tác giả của malware này cũng thực hiện một vài thủ thuật khác.

Theo Korolev, malware Belonard cũng sẽ tạo ra những proxy máy chủ chạy trên máy tính của người chơi. Những máy chủ này sẽ xuất hiện trong danh sách máy chủ multiplayer chính của CS1.6. Tại đây, người dùng có thể thấy, kết nối đến và nghĩ chúng là những máy chủ hợp lệ.

Tuy nhiên, những proxy máy chủ này lại chuyển người chơi sang các máy chủ độc hại có chứa 4 lỗ hổng RCE trên, khiến cho máy tính của những người chơi mới cũng bị lây nhiễm và tăng số lượng máy trong hệ thống botnet Belonard lên.

Cách hoạt động của Belonard

Theo những phát hiện của Korolev, số lượng proxy máy chủ của Belonard đã đạt đến con số 1.951, chiếm 39% trong tổng số các máy chủ CS1.6 multiplayer ở hiện tại.

Nhà nghiên cứu tại Dr.Web này đã liên lạc với công ty đăng ký tên miền REG.ru nhằm loại bỏ tất cả các tên miền mà nhóm Belonard đang sử dụng để vận hành hệ thống botnet này.

Sau khi tiếp quản các tên miền này, Dr.Web nhận thấy có 127 game client đang cố kết nối với chúng, nhưng số lượng máy bị lây nhiễm chắc chắn lớn hơn con số này nhiều.

Korolev cũng đã cảnh báo với nhà phát triển CS1.6 là Valve về 2 lỗ hổng zero-day. Valve hứa sẽ vá chúng nhưng từ chối tiết lộ thời gian.

Korolev bổ sung thêm, người chơi có thể nhận ra các proxy máy chủ của Belonard là do có một đoạn mã lỗi trong game khiến nó hiển thị loại máy chủ game là "Counter-Strike 1," "Counter-Strike 2" hay "Counter-Strike 3" thay vì "Counter-Strike 1.6" như đúng chuẩn.

NỔI BẬT TRANG CHỦ

Cận cảnh độc quyền Galaxy S25 Edge trực tiếp tại Mỹ: Phiên bản siêu mỏng của Galaxy S25 Ultra

Galaxy S25 Edge đã có màn ra mắt đầy bất ngờ, mặc dù chưa chính thức được bán ra.

Đây là Galaxy S25 Ultra: Galaxy AI tiếng Việt “như con người”, thiết kế mới với viền màn hình siêu mỏng, chip Snapdragon 8 Elite for Galaxy, giá từ 33.9 triệu đồng